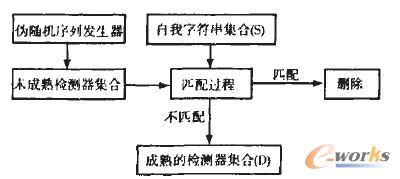

图3 成熟检测器的产生过程

2)检测器的构成。在网络入侵检测系统中,检测器是用固定长度的二进制字符串来表示,是通过r连续位匹配来实现对异常入侵的检测。因此每一个检测器由检测字符串、生成时间、属性域、匹配域四个部分组成。

3)检测器的生命周期。在网络入侵检测系统中,网络状态具有时变性,因此检测器必须能够对网络时变性进行检测。在基于人工免疫的入侵检测系统中,每个检测器生命周期主要包括产生、成熟、检测和死亡4个阶段,同时检测器分为未成熟的、成熟和记忆检测器3类。检测器的生命周期如图4所示。

|

||||||

|

数据挖掘技术在网络安全中的应用

http://www.cww.net.cn 2013年11月29日 14:26

图3 成熟检测器的产生过程 2)检测器的构成。在网络入侵检测系统中,检测器是用固定长度的二进制字符串来表示,是通过r连续位匹配来实现对异常入侵的检测。因此每一个检测器由检测字符串、生成时间、属性域、匹配域四个部分组成。 3)检测器的生命周期。在网络入侵检测系统中,网络状态具有时变性,因此检测器必须能够对网络时变性进行检测。在基于人工免疫的入侵检测系统中,每个检测器生命周期主要包括产生、成熟、检测和死亡4个阶段,同时检测器分为未成熟的、成熟和记忆检测器3类。检测器的生命周期如图4所示。 来源:e-works 编 辑:高娟

猜你还喜欢的内容

文章评论【查看评论()】

|

企业黄页 会议活动 |