图4 检测器的生命周期

采用伪随机序列随机产生新的检测器,在阴性选择前保持未成熟状态,这是未成熟检测器与“自我”中的每一个字符进行匹配,若相匹配,那么丢掉该未成熟检测器,否则,就将其加入到成熟检测器中。

3.1.5 自我规则生成

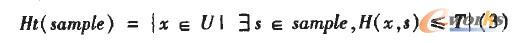

在网络入侵检测系统中,由于自我集不可能覆盖系统所有的正常连接状态,只是正常状态部分抽样,因此需要采用一定规则进行架构来提高覆盖率。本文采用Hamming生成规则。其根据抽样集合和位串间的Hamming距离来得构原始集合。(如下图所示,其中,T为阈值,x表示位串。)

图5 Hamming生成规则