Googost吞噬带宽

Googost恶意软件是一个机器人,会感染安装Microsoft®Windows®的计算机,使网络犯罪分子能攻击该计算机的固定接入或无线接入的因特网连接。被感染的计算机会成为一个Web代理,通过该Web代理网络犯罪分子使用匿名方式访问互联网,从而达到隐藏其非法或道德上可疑的活动。浏览这些网页时,看上去就像来自受感染的电脑,但这些所请求的网页实际上被返回到欧洲的C&C(指挥和控制)服务器(即犯罪分子的计算机)。

这些隐藏的犯罪分子网络活动对网络性能的影响以及对用户每月账单的影响可能会令人震惊。每台受Googost感染的计算机可能会潜在地产生大量的网络流量。有一个案例,一个单个被感染的计算机会在24小时内产生超过800,000的网络连接,并消耗超过3 GB的带宽。

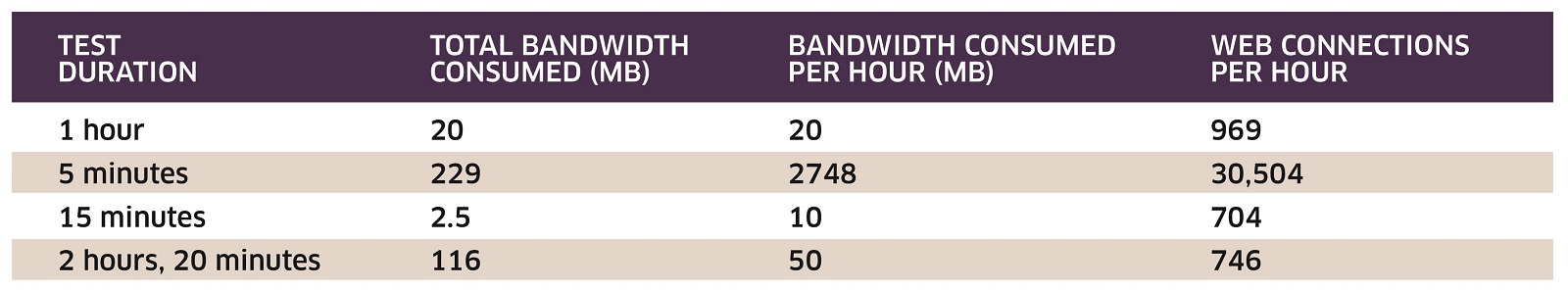

虽然Googost消耗的网络带宽相当高,但如果C&C服务器没有提出浏览网页的请求也会有低带宽的消耗。表1总结了最近检测Googost的测试结果。表1中的第二行证实了在非常短的时间内Googost可能会吞噬大量的带宽。当然,还需要大量的测试去检测Googost对网络的长期影响。

表1: 试验结果证实,Googost会吞噬大量的网络带宽

因为Googost会吞噬大量的网络带宽,感染了Googost的计算机会形成一个僵尸网络:

降低网络性能,导致用户不满。让用户数据流量超额,从而产生额外费用。以上这些问题给服务提供商从财务到市场再到客户支持和网络运营都带来了挑战。

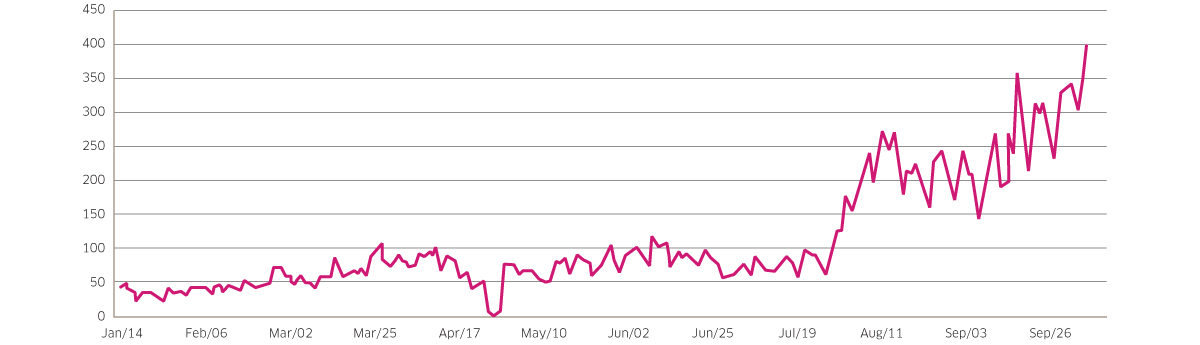

Googost是一个日益严重的问题 Googost不是一个全新的恶意软件,但它是一个日益严重的问题。在2013年9月,该Googost感染率飙升,而且在我们监测的网络计算机中,注意到有0.4%计算机感染了Googost。图1说明了2013年1月到9月之间的Googost感染率。

图1: 2013年9月Googost感染率显著增加

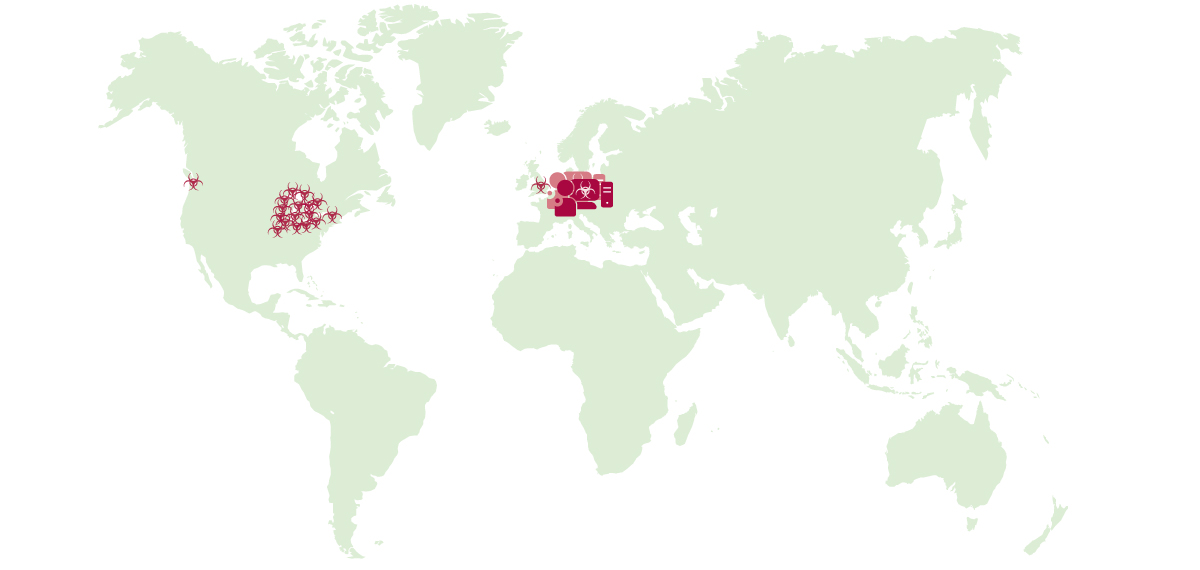

我们不知道隐藏在Googost背后的网络犯罪者是谁,但我们知道,C&C计算机主要位于德国和荷兰(图2)。我们还知道通常是感染了Googost的主机启动该类型网页的浏览。

图2: Googost C&C服务器主要位于德国和荷兰

Googost有很多用途

人们使用Googost隐瞒自己网页浏览活动的原因有多种:

匿名网页浏览。匿名浏览网页是Googost最常见的用途。如果想在网络上从事非法或不道德行为,隐瞒身份和位置信息非常重要。使用Googost,网络用户浏览网页时会显示出该用户在某一个国家进行网络访问,但实际上他们真实的地理位置是在另一个国家。访问受限的外部内容。网络内容如电影常局限于在一个特定的地理区域内进行发布。 但是,Googost能让人们在其他地区通过Internet连接到该地区并访问所发布的网络内容,从而绕过了其地区的限制。广告点击欺诈。广告点击欺诈检测机制通常使用IP地址的地理定位技术来验证广告的点击是来自一个合理的地理位置。例如,如果俄罗斯的IP地址一直点击加拿大的广告,这是非常可疑的。使用Googost,广告的点击看起来就像来自加拿大的。网站优化诈骗。网站优化公司可以使用Googost来增加他们客户网站的访问次数,还能指定特定的人群和地点。他们甚至可以用Googost生成看起来网络用户是从特定位置来进行的网络访问。高级持续性威胁(APT)的探测和渗透。如果公司网络内的设备被感染了Googost,攻击者可以连接到企业网络内部的计算机和服务,并窃取数据。

Googost内部分析:感染、保护、执行 类似于大多数的恶意软件,Googost由3个部分组成:

安装程序:感染用户计算机 rootkit组件:隐藏和保护该恶意软件恶意软件:执行由C&C计算机发送的任务

感染

Googost的创作者通过网络钓鱼攻击的伎俩让人们安装一个可执行文件到自己的计算机或通过从僵尸网络运营商购买受感染的计算机,从而进行恶意软件的传播。Googost感染计算机的4个步骤:

一旦该可执行文件下载或安装到一个用户的计算机上,它会创建一个隐藏的系统目录,并在该目录下存放2个文件: wow.dll文件:包含恶意软件的动态链接库 wow.ini文件:包含恶意软件的配置。用户专用“InprocServer32”的注册表项是与CLSID“fbeb8a05-BEEE-4442804e-409d6c4515e9”相关联的。一旦做好该关联,系统会在系统初始化时加载wow.dll,而不是加载shell32.dll,这样,当系统启动时,恶意软件会自动启动。当加载wow.dll时,它解压缩Googost相关动态链接库,并在Windows DLLHOST COM代理进程中运行。所有后续的网络活动,可以追溯到该过程。该恶意软件删除最初的可执行文件,并作为TCP代理开始为网页浏览建立连接。

保护

Googost在以下几个方面进行自我保护:

watchdog进程监视恶意软件执行情况,并提供一些伪装。在系统启动时就启动该恶意软件,这种注册表的更改在注册表编辑器里是不可见的。当杀死DLLHOST进程时,它会在几秒钟内重新启动。当对DLLHOST进程进行调试时,该恶意软件会立即终止,从而无法追查该恶意软件。内存的大部分会被垃圾信息覆盖。

执行

系统初始化过程中加载wow.dll文件时,Googost开始执行。运行恶意软件的主要流程是提供在DLLHOST COM下的代理服务。

该wow.ini配置文件控制恶意软件根据以下步骤进行执行:

受感染的主机建立一个TCP连接到google.com来验证该Internet连接 - 因此称为Googost。主机通过联系在wow.ini文件中由“knock”参数定义的IP地址发出一个HTTP GET请求。这一步是在初次感染后一个初步的检查,但以后不会再次发生。在GET请求中的参数能识别受感染的主机和恶意软件的版本。返回的( 404 )的数据只是原始文本,而不是实际的HTTP错误代码。该恶意软件会向配置文件中的服务器发布一个域名系统( DNS)请求。这些服务器的名字各有不同。如果恶意软件无法解析域名,恶意攻击的操作无法执行。在一些情况下,“knock”定义的IP地址 - 也会放在服务器的列表中作为备份。服务器的端口号也可以各有不同。端口号80、 81、8080 、8000和443都会被使用。恶意软件联系列表上的一个服务器,并发出了“hello”命令:hello/3.1/171/5b11f268-048b-42d0-9eb5-440097fdfa1c/6.1.7600_0.0_32/1/00000000。该 hello命令包括以下字段,由斜线隔开:文本“Hello ” 版本,从wow.ini文件获得 Aid,从wow.ini文件获得感染主机的CLSID标识,从HKLM\SOFTWARE\Microsoft\Cryptography获得操作系统标识符 1 00000000 远程服务器根据以下两种方式中的一种对hello命令进行应答:

它将受感染的主机重定向到另一台服务器它要求使用代理服务重定向的可能性表示,除了受感染代理僵尸网络外,这可能还有一个使用这些代理的计算机组成的僵尸网络存在。这些计算机可能受到了恶意软件的感染,或他们可能是隐藏在Googost后的网络罪犯所拥有的计算机。

构建Googost攻防战略 为了消除Googost,服务提供商应制定以下2个方面的战略:

告知用户有关Googost的信息,并尽可能地为他们提供最新的防病毒软件。向用户解释,Googost可能已有其他的名称。杀毒软件厂商可能会根据不同的命名习惯,将Googost命名为Kazy或Alureon。使用基于云的恶意软件检测服务,以确定哪些客户感染了Googost,C&C的计算机所在地在哪里。有了这些知识,服务提供商可以向其用户提供个性化的恶意软件检测和清除的额外服务,即建立诚信度系统,该系统可以是免费或按月收费。让客户也知道现在的C&C服务器的IP地址,这样就可以阻止网络犯罪分子消耗他们的带宽来访问网络。服务提供商可以根据自己的网络构建相关的商务模式。消除带宽吞噬者如Googost和NotCompatible,一种会感染Android™手机的类似Web代理的恶意软件,是保证网络性能和保持客户高满意度的关键所在。

|