勒索病毒背景

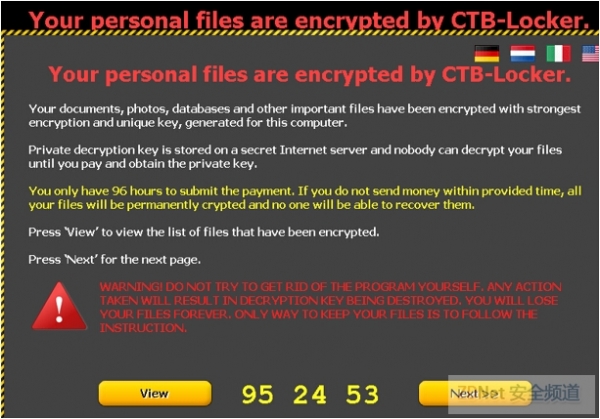

近期,安全圈被勒索病毒“CTB-Locker”刷屏,“CTB-Locker”是目标性极强的比特币敲诈者病毒,来势汹汹。这个病毒是通过邮件传播,中毒后会加密磁盘里的数据,并发送勒索信息,若不支付勒索费用,文件将会在95小时内被全部删除。

绿盟科技技术团队NSTRT也收到了不少客户的咨询,发现自身的内部网络中收到了该类型的病毒,并提供了恶意样本。目前根据反馈的用户统计,收到该病毒的主要是企业、金融机构的高层管理人员。

图:病毒执行成功后,在桌面出现的勒索信息。

1. 病毒样本的原理

1) 传播方式

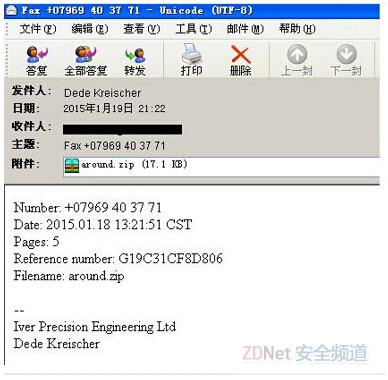

CTB-Locker病毒的隐秘性非常高,主要是通过邮件的方式进行传播,邮件的文件格式类似下图:

2) 感染方式

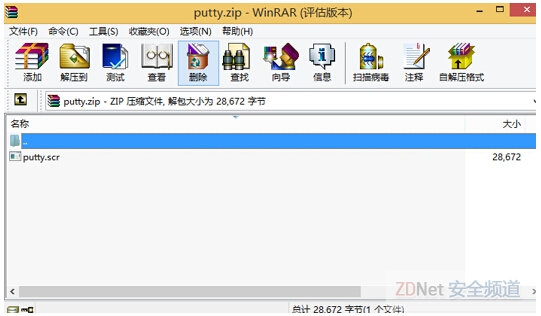

该病毒附件是一个zip的压缩包,里面的带有一个.scr的文件。如下图:

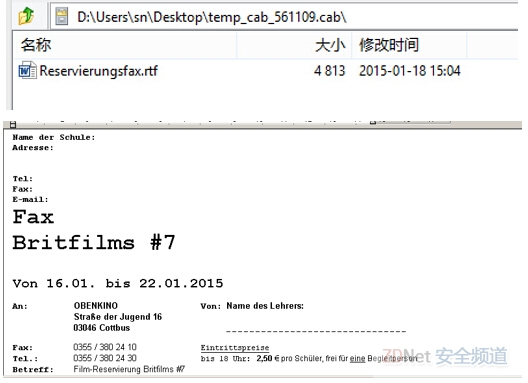

在点击打开该文件之后是一个Downloader,病毒会先判断本机能否连接Windows Update站点,如果可以上网,则会自动向几个特殊的域名进行下载操作,并在根目录下生成一个.cab的文件,并自动执行,同时打开.cab中的rtf文件。如下图:

这时,用户以为仅打开了一个普通的文件,其实自身已经感染了病毒。病毒会对磁盘进行搜索,并判断用户的文件格式是否符合感染目标(目前统计约114种文件为病毒感染目标),然后对其进行加密,并在桌面上显示敲诈信息。

绿盟新一代威胁防护方案(NGTP)处理勒索病毒

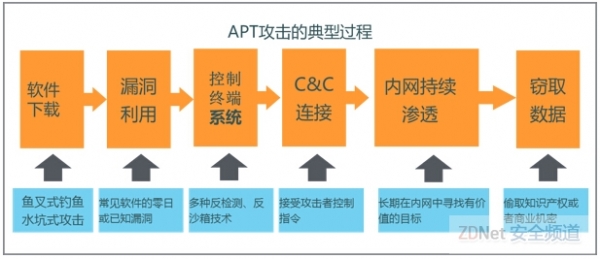

根据绿盟科技威胁响应中心对病毒样本的分析,从攻击链条上看,这个样本与典型的APT攻击有很多相似的地方。比如,都是通过邮件钓鱼进行感染,然后在黑客预先设置的服务器上下载有效的病毒代码,释放后进行感染,最后出现勒索画面。

下图是APT攻击的典型过程,CBT-Locker在软件下载和C&C连接两个环节上跟APT攻击十分相近。

绿盟科技新一代威胁防护方案(NGTP)的组件能够有效检测和防御这类威胁。

1. NGTP的模块