导读:IPS性能检测借助传统防火墙的检测方法已经过时。天融信提出的满检速率指标,通过吞吐和检测率均衡配置IPS在实际网络环境部署的真实需要,始终确保被测设备具有攻击检测能力,这样得到的吞吐性能值是IPS可以正常发挥自身检测功能时的最大性能值,可以真实反映IPS性能。

国内入侵防御产品市场从2005年起步,经过2008年和2009年的爆发式增长,目前仍以每年30%的增速快速发展,入侵防御产品得到迅速普及,很多用户已经构建起防火墙加入侵防御的网络边界防护系统。但是时至今日,一个问题一直困扰着广大用户和一些专业评测机构,这就是如何评价或者说如何测量一款入侵防御产品的真实性能。

当我们谈到入侵防御产品性能的时候,就不得不提及防火墙,防火墙是历史最悠久的安全产品之一,防火墙产品的性能评价也早有公论,这就是著名的三大指标:并发连接、新建连接和吞吐。对于基于状态检测的防火墙,并发连接考察其连接承载能力,新建连接考察其连接处理(或者说基于连接的安全检测)能力,而吞吐考察其转发能力。通过这三个指标可以相对比较客观的评价一款防火墙的真实性能。比如我们常说的千兆线速防火墙,指的是防火墙具备在千兆网络中64字节小包双向100%转发的吞吐能力。

最初的入侵防御产品性能评测方法现在还在被很多用户使用,这就是简单的以防火墙性能指标加上一个检测率指标构成。检测率指的是产品能够检出的漏洞占整个漏洞集合的比率,当然值越高越好,这样看似合理却存在很多问题。首先,很多基于单包检测的入侵防御产品并不记录完整的连接,也不做协议分析,只实现简单的TCP保续和报文之间的拼接检测,这样虽然无法阻止大部分逃逸攻击手段,但却会在连接性能测试中表现优异,甚至会出现每秒新建50万连接的令人惊异的性能值。其次,标准的RFC2544吞吐以UDP报文作为测试流,但是建立在UDP协议上的攻击事件却少得可怜,有些入侵防御产品为此设置了“快速路经”,对UDP报文特殊处理,使得测试得出的吞吐值与真实环境中的实际性能差异巨大。最后,大多数入侵防御产品为了保障网络畅通都设有内部的过载保护机制,即当检测能力不够时不再进行检测,转而直接转发报文,在这种机制作用下,测试得到的吞吐性能实际上是设备不做任何检测的最大转发性能,显然,这种性能值对用户来讲是毫无意义的。

出现这些问题的根本原因是防火墙与入侵防御产品工作在网络的不同层面,不能简单地以网络层的性能指标来评价应用层检测产品的好坏。正是基于这一认识,国内某些行业用户已经改变了对入侵防御产品性能的评价方法,以模拟网站访问的http get数据流作为测试新建连接和吞吐性能的基础。众所周知,http是互联网最广泛使用的协议,承载了大量的应用,也存在着严重的安全隐患,没有哪一款入侵防御产品能够忽略对其的检测,所以以http get 32k文件作为测试流可以考察入侵防御产品真实的对网络数据报文的检测能力。

但是吞吐与检测率之间仍然是分离的,测试吞吐时不测试检测率,测试检测率时不测试吞吐,这给很多入侵防御产品厂商带来了“操作空间”,有些甚至设置了特殊“开关”用来在吞吐与检测率测试之间进行状态转换,以取得各自的极限性能值。实际上,对于入侵防御产品来说吞吐与检测率是同样重要的性能指标,也是不可分割的一对共同体,那么有没有一种方法能够将两者结合起来形成一个标准的标杆指标呢?答案是肯定的。

天融信公司在多年的入侵防御产品研发和测试经验积累基础上,结合国际测评机构的最新技术进展,提出了评价入侵防御产品性能的新标杆指标:满检速率。

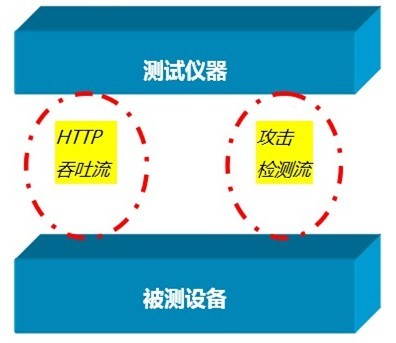

满检速率的定义是:在入侵防御产品100%具有漏洞检测能力的前提条件下能够达到的最大应用层吞吐性能值。这里有两个指标,一个是100%具有漏洞检测能力,另一个是应用层吞吐,两者必须同时达到,缺一不可。